TL;DR

- 不是什么新技术,只是记录自己在探索实践过程中遇到的问题以及如何解决相应的问题,留存笔记以免忘记。

介绍

- 捆绑的意思就是恶意程序以一个正常的程序(可以是程序也可以是文件如doc、pdf、jpg等)为载体,当这个“程序”执行的时候恶意程序即可运行。用于捆绑钓鱼的工具有很多,像是BDF应该是比较早的一款工具,但现在好像是不怎么免杀了,前段时间看过现在都在用NimFileBinder这个工具进行捆绑,且免杀一些常见杀软,这个主要是利用了Nim这个小众语言做的(类似go,一些小众语言有时能做到很好的免杀)。我简单看了下作者的代码,整体还是比较简单的,对可执行文件的加密以及直接cmd /c 执行程序,作者也说了代码比较粗糙,其中还有两个注意点,比如要修改代码进行恶意程序自删除,还有绕过杀软的一个小技巧,这个在使用过程当中可以自己去适当修改。

捆绑测试

- 这里我们首先是利用工具Shellcode_Memory_Loader生成一个免杀exe可执行文件(注意这个工具是使用go进行编译的),然后利用nimFileBinder工具捆绑pdf或者jpg文件等,首先是安装Nim,关于这个编译器的安装我之前是网上看的文章,然后在linux安装结果一大堆坑(主要是gfw的问题),就不过多说了,后面看到这篇文章才去发现还是在windows上安装更适合我,XSS Flash弹窗钓鱼,这篇文章里面就提到了在windows下安装nim以及一些nim库的问题,注意安装strfmt、nimcrypto的时候需要fq。

安装完成之后就可以对相应的exe文件进行绑定了,绑定完成这只是第一步。后缀伪装

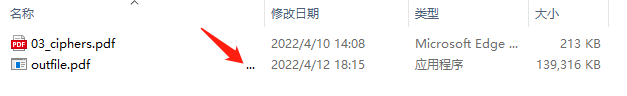

- 第一步绑定完成之后其实还是exe可执行文件,当然如果你要是直接绑定的exe文件这一步就可以跳过了(一般都是比较信任的人才会去点exe,而且有时候一些钓鱼场景里需要我们制作的是jpg或者pdf),就不需要伪装后缀了,毕竟受害者是要看pdf的,你发一个exe的后缀明显不太合适,关于后缀伪装有两种方式,一种是利用RLO的Unicode反转文件后缀钓鱼,还有一种是在后面填充大量的空格。如图所示

- 当然拉长文件名(名称)也是能够看到异常的,且文件类型列也是应用程序有问题的。

图标伪装

- 第三步是图标伪装,后缀伪装完成之后还有默认的ico,很明显不是pdf或者jpg,那么是否有修改ico的方式,网上有一些修改ico的工具,比如resourcehacker工具,这个工具的原理应该是识别windows可执行文件的rsc区然后进行修改,但当我在测试的时候却发现我这里修改我之前使用Shellcode_Memory_Loader工具编译的exe并不能行,而其它的exe可以成功,猜测可能是因为go编译的原因,然后一番搜索之后发现原来go编译的时候可以进行图标的自定义,参考文章教你为Win下的Go程序添加图标,当然在编译的时候注意直接 go build -ldflags=”-H windowsgui” 就行 不要加xxx.go,否则生成失败。当然这里还是得有windows常见默认文件ico,网上搜了半天没搜到合适的就用png图片转ico做了个粗糙版的默认ico,如果你需要pdf.ico、jpg.ico可以找我分享给你~

reference

- 红蓝对抗之邮件钓鱼攻击

- 常见钓鱼手法